Identity as a Service

Une plateforme. Toutes les identités.

Le monde passe au numérique. Plus d’applis, plus de décentralisation, plus de télétravail – et malgré tout, un accès sécurisé aux ressources de l’entreprise doit être garanti. Par ailleurs, la gestion manuelle des identités et des autorisations des utilisateurs, sujette à des erreurs, comporte des risques non négligeables : atteintes à la protection des données, pertes financières, atteinte à l’image de la marque. C’est pourquoi le RGPD de l’UE exige la consolidation des droits d’accès, un concept d’autorisation clair et des preuves de conformité en conséquence.

- Vous souhaitez mieux vous protéger avec la gestion des accès et l’authentification multifacteur ?

- Souhaitez-vous minimiser la prolifération des applications, des autorisations, et fluidifier leur gestion ?

- Souhaitez-vous vous conformer aux exigences légales sans délocaliser les données sensibles et les identités vers les États-Unis ?

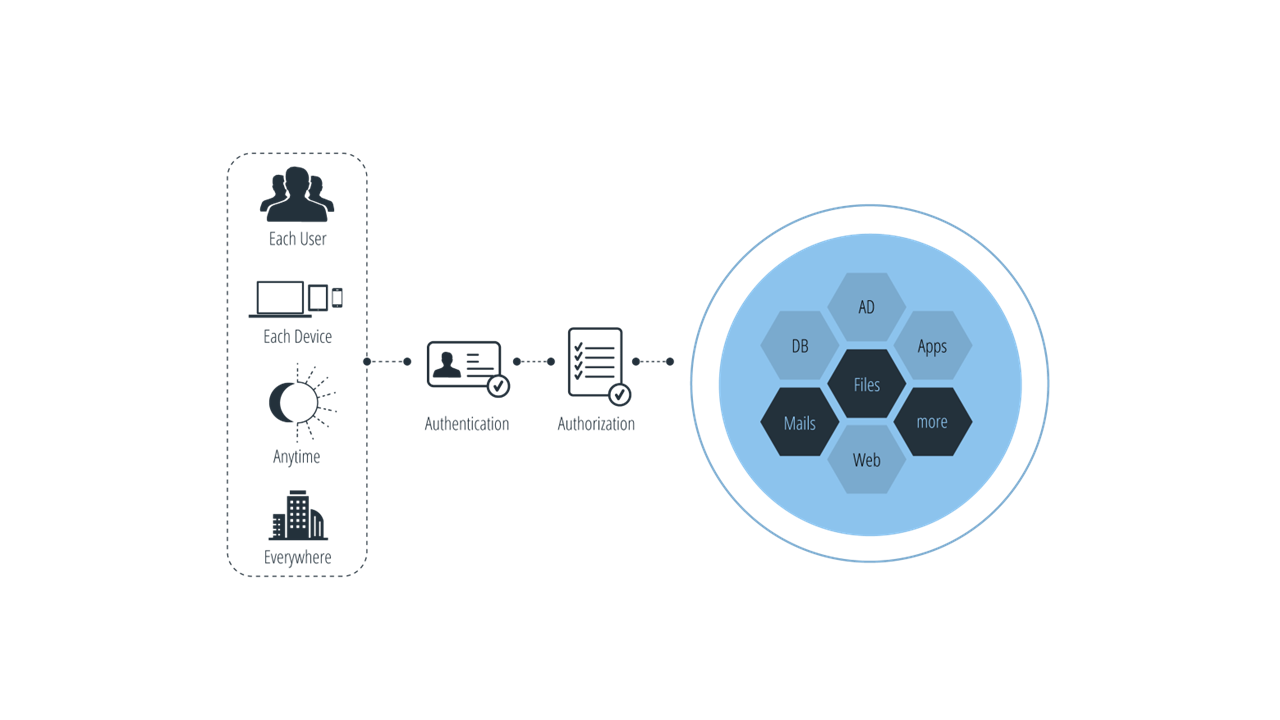

Avec DTS Identity, nous veillons à ce que seules les personnes autorisées aient accès aux applis et données prédéfinies et obtiennent exactement les bons droits, au bon moment. Notre (Customer) Identity & Access Management (IAM & CIAM) automatise la gestion des identités numériques et permet l’identification, l’authentification et l’autorisation, fondements essentiels d’une stratégie zero trust !

En tant qu’éditeur de logiciels de sécurité informatique, nous avons développé la plateforme permettant de découpler l’IAM et le CIAM des différentes applications, et de les gérer de manière centralisée. Le résultat est un portail unique et sécurisé pour les utilisateurs et les applis – pour des entreprises entières, leurs connexions et leurs clients. « Security Software by DTS » réunit un IAM et un CIAM centraux, intuitifs et conviviaux pour les PME, avec contrôle des accès et gestion des droits et profils, le tout sous forme évolutive depuis le cloud allemand certifié DTS !

Nous vous simplifions la vie !

Dans de nombreuses entreprises, il existe d’innombrables applications ou microservices auxquels différents groupes d’utilisateurs peuvent accéder quotidiennement. Le nombre d’applications croît de manière exponentielle. On perd donc la vue d’ensemble ainsi que le contrôle. Via DTS Identity, toutes les applis peuvent être regroupées avec un standard de connexion OIDC ou SAML et restent visibles en un coup d’œil. Grâce à l’authentification unique (SSO), chaque utilisateur peut se connecter à ses applications locales ou de cloud via une authentification multifacteur. Cela signifie que vous ou vos clients ne vous connectez qu’une seule fois de manière centralisée, que vous voyez toutes les applis approuvées pour eux et que vous avez un accès direct. Une base de données spécifique gère les données. De plus, une connexion AD/LDAP permet d’utiliser les répertoires existants pour l’authentification, la gestion des groupes et l’enregistrement des attributs.

DTS Identity peut être mis à la disposition des collaborateurs, des clients et des partenaires. La gestion centrale des identités pour le B2B, le B2C et le B2E permet de voir en un coup d’œil toutes les applis intégrées. En quelques clics, il est possible de configurer pour qui et pour quelles applis les directives d’accès souhaitées sont valables. Grâce au contrôle d’accès basé sur le rôle (RBAC), il est en outre possible d’attribuer différents rôles. Dès lors qu’un rôle est attribué à un utilisateur, il reçoit les droits prédéfinis.

Le tableau de bord intuitif permet une gestion simple. Chaque utilisateur peut modifier ses données, ses paramètres et ses facteurs d’authentification via l’interface en libre-service. Les administrateurs voient toutes les activités sur la plateforme et peuvent configurer les organisations connectées, les applis, les API, les utilisateurs, les autorisations et les rôles.

Moins de difficultés, plus de travail de spécialité

La gestion manuelle des comptes utilisateurs et des droits d’accès, ainsi que la sauvegarde des données sensibles, prennent beaucoup de temps et sont sources d’erreurs. Nous minimisons vos efforts et vous faisons gagner un temps précieux grâce à une gestion automatisée des droits, des arrivées et des départs sur tous les sites et, en plus de cela, un concept d’autorisation concret est ainsi créé. Cela vous permet également de réaliser des économies. En moyenne, environ 1/3 du budget informatique est consacré aux licences. Désormais, vous n’attribuez des licences coûteuses qu’aux utilisateurs qui en ont besoin.

CIAM - L'expérience client compte !

La transformation numérique modifie également la manière dont vous interagissez avec vos clients. Leurs attentes en matière d'expérience utilisateur sont élevées, notamment en ce qui concerne la facilité d'accès qui se doit d'être également parfaitement sécurisé. En cas d'échec, les clients se tournent vers la concurrence. Il est primordial d'instaurer un système de Customer Identity & Access Management pour garantir une expérience positive du client.

La plateforme DTS Identity peut être intégrée dans les applications clients et les services en ligne réservés aux clients. Une expérience utilisateur transparente et sûre est garantie à chaque étape du cycle de vie du client. Dans le cadre de l'acquisition et de la fidélisation des clients, DTS Identity facilite l'inscription, le SSO et un onboarding rapide. Pour fidéliser ensuite les clients, la plateforme permet des expériences personnalisées en étendant les profils de manière dynamique. Pour renforcer la confiance des clients, ceux-ci peuvent consulter leurs profils en toute transparence et les compléter ou les mettre à jour de manière appropriée, tout en respectant bien sûr toutes les dispositions relatives à la protection des données.

We see. We do. Safe.

Le vol et la fraude d'identité sont l'une des plus grandes cybermenaces. En particulier en l'absence de gestion IAM & CIAM, la vulnérabilité est énorme, notamment parce que les utilisateurs compromis ont généralement beaucoup d'accès et de droits d'accès. En tant qu'éditeur de logiciels de sécurité informatique, il est de notre devoir de contrecarrer ce phénomène. D'une part, en imposant le principe du moindre privilège. D'autre part, en instaurant de nombreuses fonctionnalités de sécurité. C'est ainsi que les mots de passe des systèmes externes sont déjà cryptés dans le navigateur et ne sont jamais consultés au moyen de DTS Identity. Pour se protéger contre les attaques par force brute, le logiciel compare les mots de passe les plus courants avec le choix de l'utilisateur et, le cas échéant, l'invite à en utiliser un autre. Si des données de connexion compromises sont utilisées, la Breached Password Detection permet d'identifier l'utilisateur et le mot de passe et de réagir directement.

Identify!

DTS Identity est une plateforme pour toutes les identités et permet la gestion IAM & CIAM au plus haut niveau. Elle garantit que seules les identités autorisées et habilitées accèdent aux ressources informatiques. Elle permet une authentification simple et une gestion centralisée des profils et des droits. Elle protège les données sensibles, augmente votre niveau de sécurité et constitue la base pour répondre aux exigences de conformité et aux directives internes. Elle accroît la productivité et l'efficacité. Elle offre une expérience utilisateur et un parcours client formidables et allège votre charge de travail et celle de votre équipe informatique. Nous regroupons la plateforme DTS Identity avec toutes ses fonctionnalités dans une seule licence, à partir de notre DTS Cloud, y compris l'assistance 24/7 - Easy to Use & Easy to Pay !

Seuls 14 % des utilisateurs utilisent un VPN pour sécuriser leur identité, alors que cela contribue de manière significative à leur protection. Approprié á ce sujet : consultez notre dépliant supplémentaire sur l’accès à distance sécurisé avec DTS Identity !

Vous souhaitez devenir un partenaire commercial ?